从零开始,掌握解三角洲机器码的最佳策略,从零开始:掌握解三角洲机器码的最佳策略,三角洲怎么用机枪

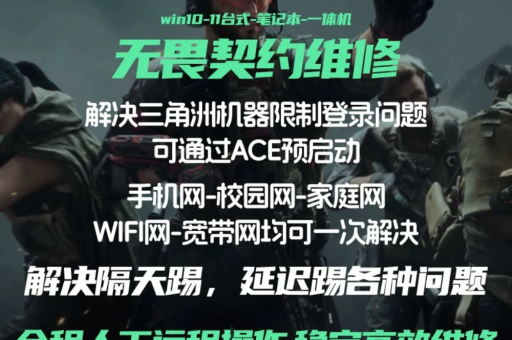

- 三角洲行动无畏契约pubg机器修复解除标记绝地求生频繁24电脑

- 2025-04-20 00:08:13

- 325

一、引言

在当今数字化的时代,机器码作为计算机底层的编程语言,扮演着至关重要的角色,对于那些涉足于计算机系统开发、逆向工程以及安全领域等的专业人士来说,掌握解三角洲机器码的技能无疑是一项必备的能力,三角洲机器码作为其中的一种典型代表,具有独特的编码规则和复杂的结构,从零开始踏上掌握解三角洲机器码的征程,需要我们探寻最佳的策略,逐步深入这个神秘而又充满挑战的领域。

二、了解三角洲机器码的基本概念

(一)三角洲机器码的定义与特点

1、定义

三角洲机器码是一种特定的机器码格式,它由一系列二进制指令组成,这些指令直接控制计算机硬件的操作,每一条三角洲机器码都对应着一个特定的计算机指令,通过这些指令来实现各种功能,如数据的读写、算术运算、逻辑运算、控制流程等。

它不同于高级编程语言如 C、Java 等,高级编程语言通过编译器将源代码转化为中间代码,再由虚拟机或操作系统将中间代码转化为机器码执行,而三角洲机器码是直接面向计算机硬件的,具有更高的执行效率和更低的系统开销。

2、特点

紧凑性:三角洲机器码的指令长度通常较短,能够在有限的存储空间内存储大量的指令,这使得计算机能够在有限的内存空间内高效地运行程序。

执行速度快:由于直接与硬件交互,不需要经过中间转换过程,所以执行速度非常快,能够满足对实时性要求较高的应用场景。

可移植性差:不同的计算机架构和操作系统可能具有不同的三角洲机器码格式和指令集,这使得三角洲机器码在不同的计算机系统之间的移植性较差,需要针对不同的系统进行专门的编译和优化。

(二)三角洲机器码在计算机系统中的作用

1、操作系统底层控制

在操作系统的底层,三角洲机器码负责控制硬件资源的分配和管理,如内存管理、进程调度、中断处理等,操作系统通过向计算机硬件发送三角洲机器码指令来实现对硬件的控制,从而保证系统的正常运行。

当操作系统需要创建一个新的进程时,它会向 CPU 发送一系列三角洲机器码指令,这些指令用于分配内存、初始化进程状态、设置进程优先级等,从而创建一个新的进程。

2、应用软件执行

应用软件在运行过程中也需要依赖三角洲机器码来执行各种操作,无论是简单的文本编辑器还是复杂的数据库管理系统,它们的底层都是由三角洲机器码来实现的。

在一个文本编辑器中,当用户输入一个字符时,编辑器会将这个字符转换为相应的三角洲机器码指令,然后发送给 CPU 执行,从而在屏幕上显示出这个字符。

三、从零开始学习三角洲机器码的必要性

(一)深入理解计算机系统原理

1、硬件与软件的衔接

通过学习三角洲机器码,我们可以深入了解计算机硬件与软件之间的衔接方式,三角洲机器码是连接计算机硬件和软件的桥梁,它直接控制硬件的操作,通过对三角洲机器码的学习,我们可以清楚地看到硬件是如何响应软件指令的,以及软件是如何利用硬件资源来完成各种任务的。

在学习内存管理时,我们可以通过分析三角洲机器码中关于内存分配和释放的指令来理解操作系统是如何管理内存的,以及内存管理对系统性能的影响。

2、计算机体系结构的理解

三角洲机器码是计算机体系结构的重要组成部分,通过学习三角洲机器码,我们可以更好地理解计算机的体系结构,不同的计算机架构具有不同的三角洲机器码格式和指令集,通过对不同架构的三角洲机器码的学习,我们可以了解不同架构之间的差异和特点,从而加深对计算机体系结构的理解。

在学习指令集架构(ISA)时,我们可以通过分析不同架构的三角洲机器码指令来了解它们在指令格式、指令功能、指令执行速度等方面的差异,从而选择适合自己需求的计算机架构。

(二)提升软件开发能力

1、优化程序性能

在软件开发过程中,优化程序性能是一个重要的目标,通过学习三角洲机器码,我们可以深入了解计算机硬件的工作原理,从而针对硬件的特点来优化程序的性能。

在编写循环结构的程序时,我们可以通过分析三角洲机器码中关于循环控制的指令来优化循环的执行效率,减少循环次数,提高程序的性能。

通过对三角洲机器码的学习,我们还可以了解硬件的缓存机制、流水线技术等,从而利用这些机制来优化程序的性能。

2、解决底层编程问题

在底层编程中,经常会遇到一些与硬件相关的问题,如内存访问错误、中断处理等,通过学习三角洲机器码,我们可以更好地理解这些问题的本质,从而找到解决问题的方法。

在处理内存访问错误时,我们可以通过分析三角洲机器码中关于内存访问的指令来找出错误的原因,是由于内存地址错误、内存访问权限错误还是内存访问冲突等,并采取相应的措施来解决这些问题。

(三)开拓逆向工程领域

1、软件破解与保护

在逆向工程领域,破解软件和保护软件是两个相互对立的方面,通过学习三角洲机器码,我们可以掌握破解软件的方法,从而了解软件的加密算法和保护机制,为软件的破解提供技术支持。

在破解软件时,我们可以通过分析软件的三角洲机器码指令来找出软件的加密算法和密钥,从而破解软件的保护机制。

我们也可以通过学习三角洲机器码来了解软件的保护机制,为软件的保护提供技术支持,通过在软件中加入防篡改机制、加密算法等,来保护软件的知识产权。

2、恶意软件分析与防范

在网络安全领域,恶意软件的分析和防范是一个重要的任务,通过学习三角洲机器码,我们可以深入了解恶意软件的工作原理,从而分析恶意软件的行为,找出防范恶意软件的方法。

在分析恶意软件时,我们可以通过分析恶意软件的三角洲机器码指令来了解恶意软件的功能和行为,找出恶意软件的攻击手段和漏洞,从而采取相应的防范措施。

通过对三角洲机器码的学习,我们还可以了解恶意软件的加密算法、反调试技术等,从而提高防范恶意软件的能力。

四、掌握解三角洲机器码的前期准备

(一)硬件环境搭建

1、计算机硬件配置

CPU:选择一款性能适中的 CPU,如 Intel Core i5 或 AMD Ryzen 5 等,这些 CPU 具有较高的计算能力和良好的兼容性,能够满足解三角洲机器码的需求。

内存:建议配备 8GB 以上的内存,以确保在解三角洲机器码过程中能够有足够的内存空间来存储中间结果和数据。

硬盘:选择一款高速的固态硬盘(SSD)作为系统盘,以提高系统的启动速度和文件读写速度,建议配备一块大容量的机械硬盘(HDD)来存储数据和程序。

其他硬件:根据需要配备其他硬件设备,如显示器、键盘、鼠标等。

2、仿真器与调试器

仿真器:仿真器是一种模拟计算机硬件环境的软件工具,它可以模拟 CPU、内存、外设等硬件设备,从而让我们在计算机上模拟运行三角洲机器码程序,常用的仿真器有 Bochs、QEMU 等。

调试器:调试器是一种用于调试程序的软件工具,它可以帮助我们跟踪程序的执行过程、查看寄存器和内存的值、设置断点等,常用的调试器有 GDB、IDA Pro 等。

(二)软件环境搭建

1、操作系统选择

Windows:Windows 操作系统是目前使用最广泛的操作系统之一,它具有良好的兼容性和易用性,适合用于解三角洲机器码。

Linux:Linux 操作系统是一种开源的操作系统,它具有高度的可定制性和稳定性,适合用于解三角洲机器码。

Mac OS:Mac OS 操作系统是苹果公司开发的操作系统,它具有美观的界面和良好的用户体验,适合用于解三角洲机器码。

2、汇编语言编译器

NASM:NASM(Netwide Assembler)是一种开源的汇编语言编译器,它支持多种操作系统和架构,具有良好的兼容性和扩展性,是解三角洲机器码常用的汇编语言编译器之一。

GAS:GAS(GNU Assembler)是 GNU 项目提供的汇编语言编译器,它支持多种操作系统和架构,具有良好的兼容性和扩展性,是解三角洲机器码常用的汇编语言编译器之一。

(三)基础知识学习

1、计算机组成原理

硬件结构:了解计算机的硬件结构,包括 CPU、内存、总线、外设等组成部分,以及它们之间的连接方式和工作原理。

指令系统:掌握计算机的指令系统,包括指令格式、指令功能、指令执行过程等,了解不同指令系统之间的差异和特点。

存储系统:了解计算机的存储系统,包括内存、硬盘、闪存等存储设备的工作原理和特点,以及它们之间的存储层次结构和访问方式。

2、汇编语言基础

汇编指令:掌握汇编语言的基本指令,包括数据传送指令、算术运算指令、逻辑运算指令、控制转移指令等,了解这些指令的格式和功能。

寄存器:了解寄存器的作用和分类,掌握常用寄存器的名称和功能,如累加器、寄存器、指针寄存器等。

寻址方式:掌握汇编语言的寻址方式,包括立即寻址、寄存器寻址、直接寻址、间接寻址等,了解不同寻址方式的特点和适用场景。

五、掌握解三角洲机器码的具体策略

(一)学习三角洲机器码的语法规则

1、指令格式

操作码:操作码是指令的核心部分,它表示指令的功能和操作类型,不同的指令系统具有不同的操作码格式,我们需要了解三角洲机器码的操作码格式,掌握不同操作码的功能和用法。

操作数:操作数是指令执行过程中需要处理的数据,它可以是常量、寄存器、内存地址等,我们需要了解三角洲机器码的操作数格式,掌握不同操作数的表示方法和寻址方式。

指令长度:三角洲机器码的指令长度可以是 1 字节、2 字节、4 字节等,我们需要了解不同指令长度的特点和适用场景,以及如何根据指令长度来解析指令。

2、指令分类

数据传送类指令:这类指令用于在寄存器、内存和外设之间传送数据,如 MOV、LDR、STR 等指令。

算术运算类指令:这类指令用于对数据进行算术运算,如 ADD、SUB、MUL、DIV 等指令。

逻辑运算类指令:这类指令用于对数据进行逻辑运算,如 AND、OR、NOT、XOR 等指令。

控制转移类指令:这类指令用于控制程序的执行流程,如 JMP、CALL、RET 等指令。

其他类指令:除了以上几类指令外,三角洲机器码还包括一些其他类指令,如中断处理指令、系统调用指令等。

(二)使用仿真器和调试器进行实践操作

1、搭建仿真环境

选择仿真器:根据自己的需求选择合适的仿真器,如 Bochs、QEMU 等,这些仿真器可以模拟 CPU、内存、外设等硬件设备,从而让我们在计算机上模拟运行三角洲机器码程序。

配置仿真参数:根据仿真器的使用说明,配置仿真参数,如 CPU 型号、内存大小、外设配置等,这些参数的配置将影响仿真环境的模拟效果。

2、编写测试程序

简单程序测试:编写一些简单的三角洲机器码程序,如数据传送程序、算术运算程序、逻辑运算程序等,然后在仿真器中运行这些程序,观察程序的执行结果是否符合预期。

复杂程序测试:编写一些复杂的三角洲机器码程序,如循环结构程序、分支结构程序、子程序调用程序等,然后在仿真器中运行这些程序,观察程序的执行流程和结果是否符合预期。

3、使用调试器进行调试

设置断点:在程序中设置断点,当程序执行到断点处时,调试器会暂停程序的执行,从而让我们可以查看程序的执行状态和寄存器、内存的值。

单步执行:使用调试器的单步执行功能,逐行执行程序,观察程序的执行过程和寄存器、内存的值的变化情况。

查看寄存器和内存的值:使用调试器的寄存器查看功能和内存查看功能,查看程序执行过程中寄存器和内存的值的变化情况,从而帮助我们分析程序的执行过程和结果。

(三)分析三角洲机器码的反汇编代码

1、反汇编工具使用

IDA Pro:IDA Pro 是一款功能强大的反汇编工具,它可以将三角洲机器码程序反汇编成汇编代码,并且可以对汇编代码进行分析和调试。

OllyDbg:OllyDbg 是一款免费的反汇编工具,它具有简单易用的界面和强大的调试功能,适合用于对三角洲机器码程序进行反汇编和调试。

2、反汇编代码分析

指令解析:对反汇编代码中的指令进行解析,了解指令的功能和用法,以及指令之间的逻辑关系。

数据结构分析:对反汇编代码中的数据结构进行分析,了解数据的存储方式和访问方式,以及数据之间的关系。

函数调用分析:对反汇编代码中的函数调用进行分析,了解函数的调用关系和参数传递方式,以及函数的返回值处理方式。

(四)掌握三角洲机器码的优化技巧

1、指令优化

指令选择:根据程序的需求和硬件的特点,选择合适的指令来实现相同的功能,以提高程序的执行效率。

指令组合:将多个指令组合成一条指令,以减少指令的条数和执行时间。

指令流水线:利用指令流水线技术,让多个指令同时在不同的阶段执行,以提高程序的执行效率。

2、数据结构优化

数据存储方式优化:根据数据的特点和访问方式,选择合适的数据存储方式,如数组、链表、栈等,以提高数据的访问效率。

数据访问方式优化:根据数据的访问方式和硬件的特点,选择合适的数据访问方式,如顺序访问、随机访问、缓存访问等,以提高数据的访问效率。

3、算法优化

算法选择:根据问题的特点和需求,选择合适的算法来解决问题,以提高算法的执行效率。

算法改进:对现有的算法进行改进,如优化算法的时间复杂度、空间复杂度等,以提高算法的执行效率。

(五)深入研究三角洲机器码的加密与解密技术

1、加密算法分析

对称加密算法:了解对称加密算法的原理和特点,如 DES、3DES、AES 等算法,掌握这些算法的加密和解密过程。

非对称加密算法:了解非对称加密算法的原理和特点,如 RSA、DSA、ECC 等算法,掌握这些算法的加密和解密过程。

哈希算法:了解哈希算法的原理和特点,如 MD5、SHA-1、SHA-256 等算法,掌握这些算法的哈希值计算过程。

2、加密技术应用

软件加密:在软件中应用加密算法,对软件的代码、数据、密钥等进行加密,以保护软件的知识产权。

硬件加密:在硬件中应用加密算法,对硬件的固件、密钥等进行加密,以保护硬件的知识产权。

网络加密:在网络中应用加密算法,对网络传输的数据进行加密,以保护网络传输的安全性。

3、解密技术研究

密码破解:研究密码破解技术,如暴力破解、字典攻击、差分密码分析等,了解这些技术的原理和应用场景。

密钥恢复:研究密钥恢复技术,如密钥推导、密钥恢复算法等,了解这些技术的原理和应用场景。

加密算法逆向分析:对加密算法进行逆向分析,了解加密算法的实现原理和密钥生成方式,从而破解加密算法。

六、总结与展望

(一)总结

通过对从零开始掌握解三角洲机器码的最佳策略的探讨,我们了解了三角洲机器码的基本概念、学习三角洲机器码的必要性、掌握解三角洲机器码的前期准备以及掌握解三角洲机器码的具体策略,这些策略包括学习三角洲机器码的语法规则、使用仿真器和调试器进行实践操作、分析三角洲机器码的反汇编代码、掌握三角洲机器码的优化技巧以及深入研究三角洲机器码的加密与解密技术等,通过这些策略的实施,我们可以逐步掌握解三角洲机器码的技能,为从事计算机系统开发、逆向工程以及安全领域等工作打下坚实的基础。

(二)展望

随着计算机技术的不断发展,三角洲机器码也在不断演进和发展,我们可以期待更加高效、安全、智能的三角洲机器码出现,同时也需要不断学习和掌握新的技术和方法,以适应三角洲机器码的发展和变化,随着人工智能、大数据等技术的不断发展,我们也可以将这些技术应用到三角洲机器码的研究和开发中,从而推动三角洲机器码技术的不断创新和发展。

掌握