解开三角洲机器码的秘密,解密方法大揭露,解开三角洲机器码的秘密:解密方法大揭露,三角洲6秘籍怎么输入

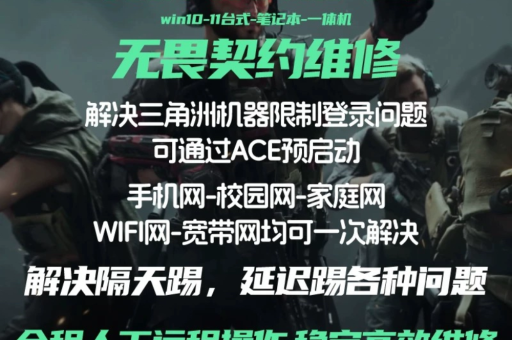

- 三角洲行动无畏契约pubg机器修复解除标记绝地求生频繁24电脑

- 2025-04-27 00:01:02

- 334

在计算机编程的世界里,机器码就像是深藏于神秘面纱之下的宝藏,而三角洲机器码更是其中颇具挑战性的存在,它如同一个加密的迷宫,让无数程序员和技术爱好者为之着迷却又倍感困惑,就让我们一同踏上揭开三角洲机器码秘密的征程,深入探究那些解密的方法。

三角洲机器码的背景与特点

三角洲机器码,作为一种特定类型的机器码,具有其独特的性质,它通常是由一系列二进制代码组成,这些代码直接对应着计算机硬件能够理解和执行的指令,其复杂性在于,这些代码并非简单的字符组合,而是经过精心设计和编码的指令序列,每一个字节、每一位都可能蕴含着特定的功能和意义。

从结构上来看,三角洲机器码可能包含各种操作码,用于指示计算机执行不同的运算和操作,如算术运算、逻辑运算、数据传输等,还可能包含地址码,用于指定操作所涉及的数据在内存中的位置,这种复杂的结构使得三角洲机器码在计算机系统中扮演着至关重要的角色,它是计算机硬件与软件之间沟通的桥梁,决定了计算机系统的运行效率和功能实现。

常见的三角洲机器码加密方式

1、移位加密

在三角洲机器码中,移位加密是一种较为常见的加密方式,通过将机器码中的二进制位进行移位操作,改变其原有顺序,从而达到加密的效果,将每一位二进制数向左或向右移动若干位,然后再将移位后的二进制数转换回十进制或十六进制形式,这种移位加密方式看似简单,但如果移位的位数和规律不为人知,就会给解密带来很大的困难。

2、异或加密

异或(XOR)加密也是三角洲机器码中常用的加密方法之一,它利用异或运算的特性,对机器码中的每一位二进制数进行异或操作,异或运算的规则是:当两个二进制数相同时,结果为 0;当两个二进制数不同时,结果为 1,通过选择合适的密钥进行异或操作,可以有效地对三角洲机器码进行加密,解密时,只需使用相同的密钥再次进行异或运算即可恢复原始的机器码。

3、替换加密

替换加密是将机器码中的某些二进制位或字节替换为其他的二进制位或字节,这种替换可以是固定的,也可以是根据一定的规则进行的,可以将机器码中的每一位二进制数替换为其对应的 ASCII 码值,或者根据特定的算法对机器码中的字节进行替换,替换加密方式增加了解密的难度,因为需要找出替换的规则和对应关系才能恢复原始的机器码。

解密三角洲机器码的基本方法

1、逆向工程

逆向工程是解密三角洲机器码的重要方法之一,通过对加密后的机器码进行反汇编,将其转换回汇编语言代码,然后逐步分析汇编代码的执行过程和逻辑结构,找出加密的算法和密钥,逆向工程需要对计算机体系结构和汇编语言有深入的了解,同时还需要具备较强的分析和推理能力。

2、暴力破解

当无法通过逆向工程找到加密算法和密钥时,暴力破解是一种可行的方法,暴力破解就是尝试所有可能的密钥组合,直到找到正确的密钥为止,这种方法虽然简单粗暴,但在某些情况下可以快速破解加密的三角洲机器码,不过,由于密钥的组合数量可能非常庞大,暴力破解需要耗费大量的时间和计算资源。

3、密码分析

密码分析是利用密码学的原理和方法来破解加密的三角洲机器码,通过对加密算法的数学特性进行分析,如对称性、周期性、随机性等,寻找破解加密的线索和方法,密码分析需要具备深厚的密码学知识和数学功底,同时还需要借助计算机辅助工具来加速分析过程。

实际案例分析

1、某软件加密的三角洲机器码解密

假设有一款软件使用了三角洲机器码进行加密,我们可以通过以下步骤来尝试解密:

- 使用反汇编工具对加密后的机器码进行反汇编,得到汇编语言代码。

- 仔细分析汇编代码中的指令序列和数据引用,寻找可能的加密算法和密钥线索。

- 可以尝试使用一些常见的解密工具和算法来破解加密,如暴力破解、密码分析等。

- 如果仍然无法破解,可以考虑结合软件的功能和使用场景,从软件的设计思路和开发者的习惯等方面入手,寻找解密的突破口。

2、某硬件加密的三角洲机器码解密

对于硬件加密的三角洲机器码,解密过程可能会更加复杂。

- 可以使用硬件调试工具来获取硬件内部的寄存器值和内存数据,从而了解加密的过程和算法。

- 也可以尝试通过硬件漏洞和后门来破解加密,不过这种方法需要对硬件架构和设计有深入的了解,并且存在一定的风险。

- 还可以与硬件制造商或开发者联系,寻求他们的帮助和支持,了解加密的原理和密钥信息。

解密三角洲机器码的注意事项

1、合法性问题

在进行三角洲机器码解密时,必须遵守相关的法律法规,不得从事非法解密活动,解密他人的软件或硬件加密代码可能侵犯他人的知识产权,属于违法行为,只有在合法授权的情况下,如解密自己开发的软件或硬件代码,才是合法的。

2、技术风险

解密三角洲机器码是一项具有技术风险的活动,如果解密方法不当,可能会导致系统崩溃、数据丢失等问题,加密技术也在不断发展和更新,旧的解密方法可能不再适用,需要不断学习和掌握新的解密技术。

3、道德伦理问题

解密他人的加密代码可能涉及道德伦理问题,如果解密的目的是为了窃取他人的商业机密或个人隐私,这种行为是不道德的,我们应该尊重他人的知识产权和隐私权利,不得利用解密技术进行不正当的行为。

解开三角洲机器码的秘密是一项具有挑战性的任务,需要我们掌握一定的解密方法和技术,同时还要遵守法律法规和道德伦理准则,通过不断地学习和实践,我们可以逐渐揭开三角洲机器码的神秘面纱,为计算机技术的发展和应用做出贡献。